本文共计3354个字,预计阅读时长13.4分钟。

第零章 扫盲课

0-1 VKD两分钟建立双机调试 0-2 Windbg双机调试基础操作 0-3 WDK按照和第一个驱动编写 0-4 Windows进程的概念 0-5 Windows线程和KPCR的概念 0-6 句柄和内核对象以及Windows系统构架

第一章 IA32E保护模式

实验视频

1-1-x64Hook框架 1-2 x64Hook框架编写完成 1-3 Pte Hook的原理 1-4-1 PteHook编写 1-4-2PteHook的编写 1-4-3 PteHook验证 1-4-4-1 完美PteHook 实战虚拟机物理机过PG 1-4-4-2 完美PteHook 实战虚拟机物理机过PG

课程视频

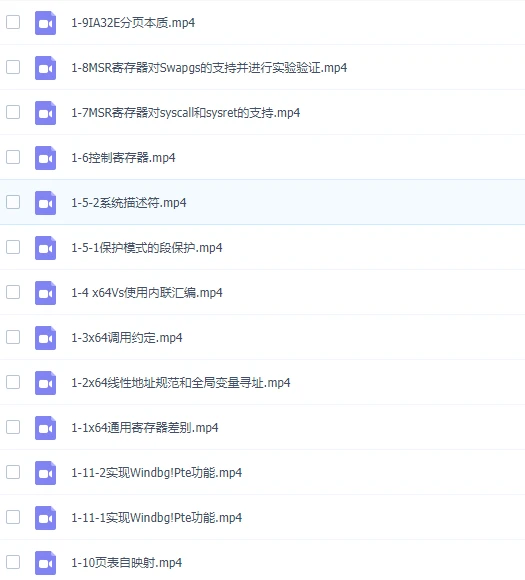

1-1x64通用寄存器差别 1-2x64线性地址规范和全局变量寻址 1-3x64调用约定 1-4 x64Vs使用内联汇编 1-5-1保护模式的段保护 1-5-2系统描述符 1-6控制寄存器 1-7MSR寄存器对syscall和sysret的支持 1-8MSR寄存器对Swapgs的支持并进行实验验证 1-9IA32E分页本质 1-10页表自映射 1-11-1实现Windbg!Pte功能 1-11-2实现Windbg!Pte功能

第二章 x64系统调用

实验视频2-1 本章实验成品演示 2-2 驱动中设置InstCallBack 2-3 PE结构和内存注入的原理 2-4 PE节区拉伸 2-5 如何无痕地执行ShellCode 2-6 ShellCode重定位IAT TSL 2-7 注入成品代码阅读以及容易踩坑的地方课程视频2-1 第二章概述 2-2 线程内核栈布局以及Ktrap_frame 2-3 Ktrap_frame的作用以及nt!Zw和nt!Nt的区别 2-4 SSDT表函数寻找以及过滤表和GUI线程的转换 2-5 系统调用参数的复制并浅谈ETWHook 2-6 Apc派遣和InstCall回调 2-7 PCIDE和KPTI

第三章 句柄表,对象类型和句柄回调

实验视频3-1 过ObRegCallBack回调不被检测的原理的演示 3-2 Hook函数选择和版本判断 3-3 Hook完成并测试 3-4 第三章实验一 不PG的断链隐藏展示 3-5 PG检测断链机理猜测和断链不PG的原理 3-6 PROCESS结构偏移寻找 3-7 PROCESS断链兼容全系统完成 3-8 PspCidTable ExDestroy寻找和HandleList断链 3-9 模式搜索寻找兼容全系统 3-10 隐藏进程完成 3-11 演示

课程视频3-1 句柄概念,R3通过句柄找到内核对象地址 3-2私有句柄表 3-3 全局句柄表 3-4逆向ObRefObject 内核句柄的判断 3-5 逆向ObRefObject 句柄权限 三级指针由来 3-6 ObTypeIndexTable和Index解密 3-7 句柄回调和简单破除方法

第四章 windows内存管理

实验视频4-1 隐藏内存的MmPfnDataBase兼容寻找 4-2 隐藏内存完成 4-3 绕过PUBG内存隐藏演示 4-4 读写分类 4-5 PhysicalMemory使用 4-6不附加读写完善 4-7 BUG修复和不附加的验证

课程视频4-1 本章概论 4-2系统内存空间管理以及为什么在高IRQL不要用分页内存 4-3 用户内存空间管理 CpoyOnWrite未解决 4-4 物理空间的管理和MmGetVirtualForPhysical逆向 4-5 共享内存的原型Pte 4-6 CopyOnWrite问题补充和破除COW 4-7 隐藏内存原理

第五章 APC和挂靠

实验视频5-1 内核APC注入过APEX演示 5-2 内核特殊APC的插入 5-3 如何找KTRAP_FRAME执行ShellCode 5-4 Ktrap_Frame修改测试 5-5 申请内存和驱动读Dll文件的实现 5-6 ShellCode编写K_routine修改实验完成并测试 5-7 无驱无附加读写过PUBG实验演示 5-8 无驱无附加读写过PUBG实验演示 5-9 不附加读写的完成 5-10 读写测试课程视频5-1 APC的概念及其应用 5-2APC相关结构 5-3 KeInitializeApc的逆向 5-4 KeInsertQueueApc逆向 5-5 逆向不同属性的APC头尾插法 5-6 APC派遣过程上 5-7 用户APC和派遣的完美闭环 5-8 附加的逆向和查询附加的原理

第六章 中断和异常处理

实验视频6-1超级VEH演示 6-2超级VEH的原理 6-3shellcode编写 6-4设置超级VEH代码编写 6-5超级VEH先于普通VEH接管测试课程视频6-1 异常和中断的区别 6-2 处理器APIC架构和中断的类型 6-3 异常的分类和#DF触发 6-4 中断向量号和描述符 6-5 中断优先权和IRQL 6-6 IRQL深入解析以及实验验证 6-7 从IDT函数到KiDispatchException的分析 6-8 内核模式异常派遣流程 6-9-1 用户模式的异常派遣流程分析 6-9-2 用户派遣异常的堆栈提升 6-10 VEH简介与使用 6-11 VEH派遣过程逆向

第七章 windows调试机制

7-1Windows下调试器和被调试进程是如何工作的 7-2 调试器附加和 创建调试对象逆向 7-3 NtDebugActiveProcess调试对象挂入被调试进程过程逆向 7-4 DbgkpPostFakeProcessCreateMessages 发送假消息的逆向 7-5 DbgkpQueueMessage逆向以及等待体系 7-6 DbgkpSetProcessDebugObject干了什么 7-7 调试器等待R3层逆向 7-8 调试器等待R0逆向 7-9 调试器事件处理和被调试进程恢复 7-10 异常调试的过程以及线程逃逸的原理 7-11 调试原理

第八章 自建调试

8-1 PUBG自建调试测试 8-2 最精简调试体系重构原理讲解 8-3EzPdb符号文件解析免去特征码搜索 8-4 调试自建utils、ptehook、hideprocess、bypass回调模块源码讲解 8-5 重写调试函数的思路以及DebugPort放置问题 8-6 Hook函数CET机制以及通信和重构调试通道的优缺点以及展望

内核番外篇

傀儡句柄读写1-1 常见稳定读写方式以及傀儡句柄读写原理 1-2框架构建和驱动OpenProcess完成 - 1-2框架构建和驱动OpenProcess完成 1-3 为什么找找到合适的TypeIndex 1-4 如何获取正确的TypeIndex 1-5 copyProcess编写 1-6 基于filter端口通信编写-驱动层 1-8 基于filter端口通信编写完成 1-9 读写测试以及缺陷显露 1-10 修改缺陷完美读写获取模块傀儡模块无痕hook2-1 傀儡模块无痕HOOK驱动演示 2-2 Hook原理解析以及为什么x86不需要重定位 2-3 为什么x64不需要重定位 2-4 无痕hook框架构建

2-5无痕HOOK编写完成

2-6 找BUG测试成品

2-7 R3层傀儡模块HOOK的缺陷以及驱动解决方法

最后于 12天前

被admin编辑

,原因: 补链

收藏的用户(0)

X

正在加载信息~

1835